Közzétett

A biztonság és a magánélet védelme érdekében fontos megérteni a titkosított DNS-forgalmat és annak jelentőségét.

Az internet hatalmas, összekapcsolt birodalmában a Domain Name System (DNS) kulcsfontosságú útmutatóként működik, lefordítva az emberbarát domain neveket, például az „example.com”-t olyan IP-címekre, amelyeket a gépek megértenek. Minden alkalommal, amikor meglátogat egy webhelyet vagy e-mailt küld, egy DNS-lekérdezés történik, amely hídként szolgál az emberi szándék és a gépi cselekvés között. Azonban évek óta ezeket a DNS-lekérdezéseket nyílt szövegben továbbították, így aranybányává váltak leskelők, hackerek és még néhány internetszolgáltató (ISP), akik betekintést szeretnének szerezni a felhasználók internetébe viselkedések. Írja be a „titkosított DNS-forgalom” fogalmát, amelynek célja, hogy ezeket a létfontosságú kereséseket levédje, és kriptográfiai védelem rétegeibe foglalja őket.

Probléma a hagyományos DNS-sel

Mielőtt belemerülnénk a titkosított DNS-forgalom leírásába, valószínűleg beszélnünk kell a DNS-forgalomról általában. A Domain Name System (DNS) kulcsfontosságú a digitális birodalmunkban. Tekintsd úgy, mint egy bonyolult internetcímtárat; szerepe nemcsak az online navigáció intuitívvá tétele a felhasználók számára, hanem az online szolgáltatások rugalmasságának növelése is.

Lényegében a DNS hidalja át a szakadékot emberbarát és gépbarát internetcím formátumok. Egy mindennapi felhasználó számára ahelyett, hogy előhívna egy összetett IP-címet (Internet Protocol) (például „104.25.98.13” IPv4-címe) vagy 2400:cb00:2048:1:6819:630d (IPv6 formátum), egyszerűen beírhatja a „groovypost.com” címet egy böngésző.

Míg az emberek számára az előny egyértelmű, az alkalmazások és eszközök esetében a DNS funkciója kissé eltérő árnyalatot kap. Értéke nem feltétlenül a memória segítésében rejlik – elvégre a szoftverek nem küzdenek a feledékenységgel, mint mi. Ehelyett a DNS ebben az esetben erősíti a rugalmasságot.

Hogyan, kérdezed? A DNS-en keresztül a szervezetek nem korlátozódnak egyetlen szerverre. Ehelyett szétszórhatják jelenlétüket számos szerveren. Ez a rendszer felhatalmazza a DNS-t arra, hogy a felhasználót a legoptimálisabb szerverre irányítja igényeikért. Ez a felhasználót egy közeli szerverhez vezetheti, kiküszöbölve a lassú, késleltetésre hajlamos élmény valószínűségét.

Ez a stratégiai irány a legtöbb felhőszolgáltatás sarokköve, ahol a DNS kulcsszerepet játszik a felhasználók és a közeli számítási erőforrások összekapcsolásában.

Adatvédelmi aggályok a DNS-ben

Sajnos a DNS potenciálisan komoly adatvédelmi aggályt jelent. Valamilyen típusú titkosítás nélkül, amely védőpajzsot biztosítana az eszköz és a DNS-feloldó közötti kommunikációhoz, fennáll a jogosulatlan hozzáférés vagy a DNS-cserék módosításának kockázata.

Ez magában foglalja az egyének behatolásait a Wi-Fi-n, az internetszolgáltatón (ISP), sőt a közvetítőkön is. A következmények? A magánélet veszélyeztetettsége, mivel a kívülállók felismerik az Ön által gyakran használt domain neveket.

Lényegében a titkosítás mindig is a biztonságos és privát belsőt böngészési élményt. Jóllehet felismerjük, hogy egy felhasználó hozzáfért a „groovypost.com”-hoz triviálisnak tűnhet, egy nagyobb összefüggésben portál lesz az egyén online viselkedésének, preferenciáinak és potenciálisan célokat.

Az ilyen összegyűjtött adatok árukká átalakulhatnak, pénzügyi haszonszerzés céljából eladhatók entitásoknak, vagy rosszindulatú szereplők fegyverezhetik fel a fiskális trükkök megszervezésére.

A jelentést a Neustar Nemzetközi Biztonsági Tanács 2021-ben rávilágított erre a fenyegetésre, és felfedte, hogy a vállalkozások elképesztő 72%-a szembesült legalább egy DNS-betöréssel az előző évben.

Ezen túlmenően e vállalkozások 58%-a jelentős utóhatásokat tapasztalt a behatolásból. A DNS-átlépések növekedésével a titkosított DNS-forgalom védőbástyaként jelenik meg számos fenyegetés ellen, beleértve a kémkedést, a hamisítást és a különféle kifinomult DNS-stratégákat.

Titkosított DNS-forgalom: mély merülés

A titkosított DNS-forgalom az átlátszó DNS-adatokat biztonságos formátumba alakítja át, amelyet kizárólag a kommunikáló entitások fejtehetnek meg: a DNS-kliens (például a böngészők vagy a hálózati eszközök) és a DNS-feloldó.

A DNS-titkosítás fejlődése

Eredetileg a DNS-t nem ágyazták be biztonsági attribútumokkal. A DNS megszületése abban az időben jött létre, amikor az Internet kialakulóban volt, nélkülözte az online kereskedelmet, a banki tevékenységet vagy a digitális kirakatokat. A DNS-titkosítás feleslegesnek tűnt.

Ahogy azonban a mai tájhoz fordulunk – amelyet az e-üzletek virágzása és a kiberfenyegetések felfutása jellemez – egyértelművé vált, hogy nagyobb biztonságra van szükség a DNS adatvédelmével szemben.

Két kiemelkedő titkosítási protokoll jelent meg ennek az igénynek a kielégítésére: DNS over TLS (DoT) és DNS over HTTPS (DoH).

DNS TLS-n keresztül (DoT)

A DoT alkalmazza a Transport Layer Security (TLS) protokoll a DNS párbeszédek védelmére és beágyazására. Érdekes módon a TLS – amelyet általában egy másik becenév, az SSL is ismer – a HTTPS-webhelyek titkosítását és hitelesítését biztosítja.

A DNS-interakciókhoz a DoT a felhasználói datagram-protokollt (UDP) kihasználja TLS-védelemmel párosítva. A vezetési ambíció? Erősítse meg a felhasználók adatvédelmét, és akadályozza meg a DNS-adatok elfogására vagy módosítására irányuló potenciális rosszindulatú szereplőket.

A 853-as port a domináns port a DoT digitális lakosai között. A DoT szabvány szószólói gyakran hangoztatják annak erejét az emberi jogi kihívások elleni küzdelemben a viharos régiókban.

Mindazonáltal azokban a nemzetekben, ahol a szabad véleménynyilvánítás megnyirbálással szembesül, a DoT védő aurája ironikus módon rávilágíthat a felhasználókra, és az elnyomó rezsimek célpontjává teheti őket.

DNS HTTPS-n keresztül (DoH)

A DoH lényegében HTTPS-t használ a távoli DNS-értelmezésekhez, és elsősorban a 443-as porton keresztül működik. A sikeres működéshez a feloldóknak egy lekérdezési végpontot kiszolgáló DoH-kiszolgálóra van szükségük.

A DOH átvétele a böngészők között

A Google Chrome 83-as verziója óta mind a Windows, mind a macOS rendszeren a böngésző felkarolta a DoH-t, amely a beállításain keresztül érhető el. A megfelelő DNS-szerver beállításával a Chrome titkosítással emeli ki a DNS-kérelmeket.

Sőt, mindenki önállóan választhatja ki a kívánt DoH-szervert. A Chrome még különféle DoH-szolgáltatókkal is integrálható, mint például a Google Public DNS és a Cloudflare.

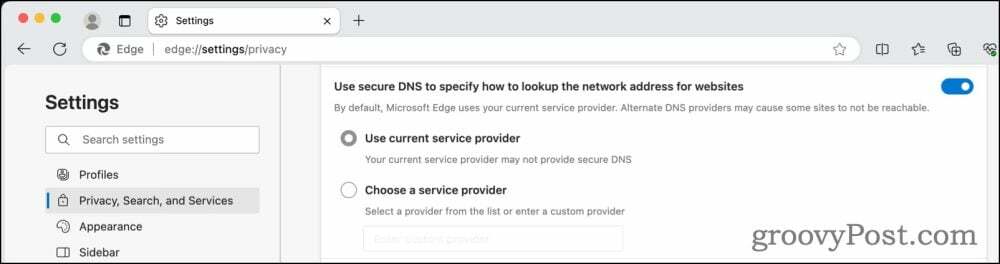

A Microsoft Edge is biztosít beépített támogatás a DoH számára, navigálhat a beállításai között. Aktiválva és kompatibilis DNS-kiszolgálóval párosítva az Edge biztosítja, hogy a DNS-lekérdezések titkosítva maradjanak.

A Cloudflare-rel 2018-ban együttműködésben a Mozilla Firefox integrálta a DoH-t, amely a Trusted Recursive Resolver néven ismert. 2020. február 25-től az egyesült államokbeli Firefox-rajongók kihasználhatják a DoH-t úgy, hogy a Cloudflare lesz az alapértelmezett feloldó.

Nem szabad kihagyni, hogy az Opera-felhasználók a böngésző beállításain keresztül is be- vagy kikapcsolhatják a DoH-t, alapértelmezés szerint a Cloudflare felé irányítva a DNS-kéréseket.

A DOH integrálása az operációs rendszerrel

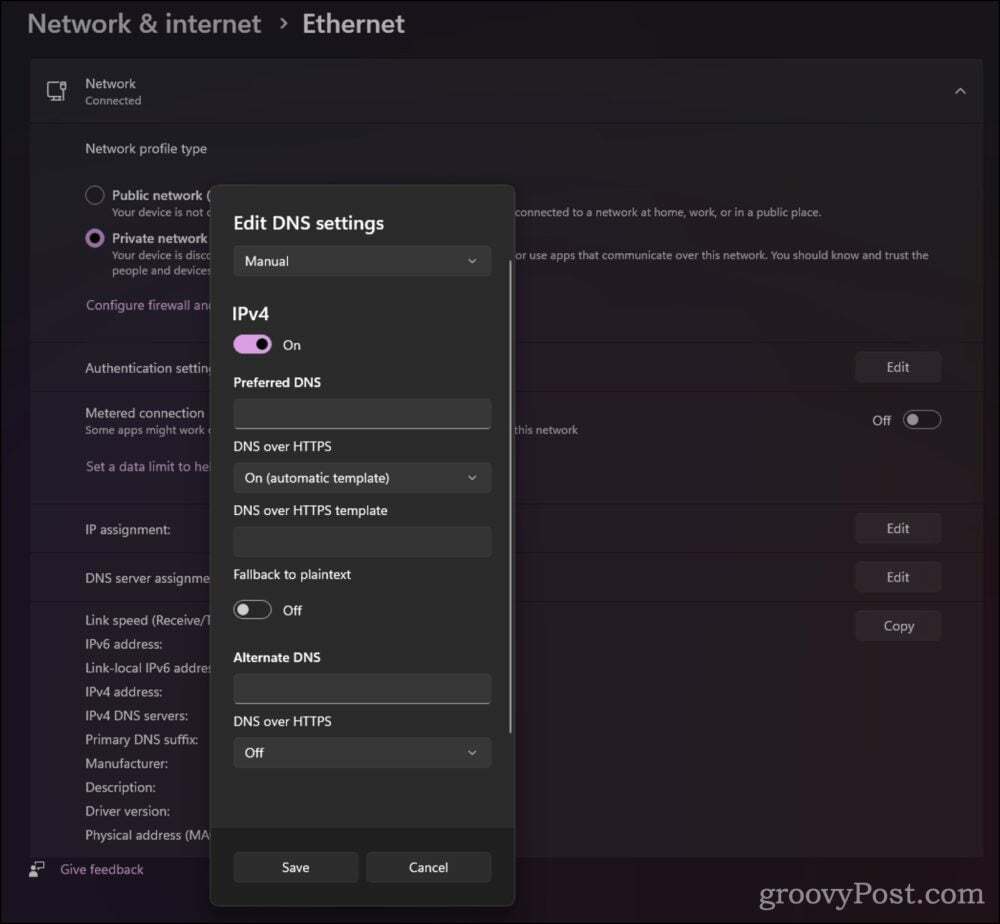

Történelmileg A Microsoft operációs rendszerei tétováztak az avantgárd technológiával. A Windows 10 azonban a jövő felé fordult, lehetővé téve a felhasználóknak, hogy aktiválják a DoH-t a beállításain keresztül.

Az Apple tovább merészkedett: alkalmazásközpontú titkosítási technikákat vezetett be. Ez az úttörő lépés feljogosítja az alkalmazásfejlesztőket arra, hogy beépítsék saját, titkosított DNS-konfigurációikat, ami néha elavulttá teszi a hagyományos vezérlőket.

A titkosított DNS-forgalom kiterjedt horizontja a digitális birodalom fejlődését szimbolizálja, hangsúlyozva a megerősített biztonság és a fokozott adatvédelem iránti állandó törekvést.

A titkosított DNS-t kísérő vita

Míg a DNS-forgalom titkosítása megerősíti a bizalmasságot és javítja a felhasználók adatait olyan védelmi intézkedésekkel, mint az ODoH, nem mindenki támogatja ezt a váltást. A szakadék elsősorban a végfelhasználók és a hálózatüzemeltetők között húzódik.

Korábban a hálózati üzemeltetők a DNS-lekérdezésekhez fértek hozzá megakadályozzák a rosszindulatú programok forrásait és egyéb nemkívánatos tartalom. Az IETF ADD (Adaptive DNS Discovery) munkacsoportjának fókuszpontja az a törekvésük, hogy ezeket a gyakorlatokat a jogos biztonsági és hálózatkezelési igények érdekében fenntartsák.

A vita lényegében a következőképpen jellemezhető: „univerzális titkosítás” versus „hálózati szuverenitás”. Itt egy részletes feltárás:

Univerzális DNS-forgalom titkosítás

A titkosítási módszerek többsége a titkosításra konfigurált DNS-feloldókon múlik. Ezek a titkosítást támogató feloldók azonban az összesnek csak egy kis töredékét teszik ki.

A DNS-feloldók központosítása vagy konszolidációja fenyegető probléma. A korlátozott lehetőségek mellett ez a központosítás csábító célpontokat hoz létre a rosszindulatú entitások vagy a tolakodó felügyelet számára.

A legtöbb titkosított DNS-konfiguráció lehetővé teszi a felhasználók számára a feloldó kiválasztását. A tájékozott döntés meghozatala azonban ijesztő lehet az átlagos egyén számára. Az alapértelmezett beállítás nem mindig optimális különféle okok miatt, például a feloldó gazdagép joghatósága miatt.

A központosított szerverüzemeltetők megbízhatóságának mérése bonyolult. Gyakran a nyilvános adatvédelmi nyilatkozataiktól és esetlegesen önértékeléseiktől vagy harmadik felek értékelésétől kell támaszkodnia.

A külső értékelések nem mindig megbízhatóak. Következtetéseiket túlnyomórészt az ellenőrzöttek által megadott adatokra alapozzák, eltekintve az alapos, gyakorlati vizsgálattól. Idővel előfordulhat, hogy ezek az auditok nem tükrözik pontosan az üzemeltető gyakorlatát, különösen akkor, ha szervezeti változások történnek.

A titkosított DNS csak az egyik oldala az internetes böngészésnek. Számos más adatforrás továbbra is nyomon követheti a felhasználókat, így a titkosított DNS enyhítő módszer, nem pedig mindenre gyógyír. Szempontok, mint titkosítatlan metaadatok hozzáférhető és informatív marad.

A titkosítás védheti a DNS-forgalmat, de bizonyos HTTPS-kapcsolati szegmensek átlátszóak maradnak. Ezenkívül a titkosított DNS megkerülheti a DNS-alapú tiltólistákat, bár a webhelyek IP-címükön keresztül történő közvetlen elérése ugyanezt teszi.

A nyomon követés és a felügyelet valódi ellensúlyozása érdekében a felhasználóknak olyan átfogó megoldásokat kell felfedezniük, mint a virtuális magánhálózatok (VPN) és a Tor, így a forgalom ellenőrzése nagyobb kihívást jelent.

A „hálózati szuverenitás” álláspontja

A titkosítás csökkentheti az üzemeltető azon képességét, hogy alaposan megvizsgálja, majd szabályozza vagy javítsa a hálózati műveleteket. Ez kulcsfontosságú olyan funkciók esetében, mint a szülői felügyelet, a vállalati DNS-lekérdezések láthatósága és a rosszindulatú programok észlelése.

A Bring Your Own Device (BYOD) protokollok felemelkedése, amely lehetővé teszi a felhasználók számára, hogy biztonságos rendszerekkel léphessenek kapcsolatba személyes eszközök használata, bonyolultságokat okoz, különösen az olyan szigorú ágazatokban, mint a pénzügy és egészségügyi ellátás.

Összefoglalva, bár a titkosított DNS fokozott adatvédelmet és biztonságot kínál, elfogadása élénk vitát váltott ki, rávilágítva a felhasználói adatvédelem és a hálózatkezelés közötti bonyolult egyensúlyra.

Összefoglaló: Támaszkodjon a titkosított DNS-forgalomra, vagy tekintse meg egyetlen adatvédelmi eszközként

A növekvő kiberfenyegetések és a növekvő adatvédelmi aggályok korában a digitális lábnyom védelme soha nem volt ennyire kritikus. Ennek a digitális határnak az egyik alapeleme a Domain Name System (DNS). Hagyományosan azonban ezeket a DNS-kéréseket egyszerű szövegben bonyolították le, és ki volt téve minden érdeklődő szemnek, legyen szó kiberbűnözőkről vagy harmadik felek túlkapásáról. A titkosított DNS-forgalom megoldásként jelent meg a biztonsági rés áthidalására.

Önnek kell meghatároznia a titkosított DNS használatának legjobb módját. Bízhat egy szoftveres megoldásban, például a Microsoft Edge, a Google Chrome és mások által kínált böngészőfunkciókban. Ha használ OpenDNS az útválasztón, de azt is meg kell fontolnia párosítása a DNSCrypt-tel a teljes körű biztonság érdekében.