A Timthumb biztonsági rése sok Wordpress webhelyet okoz, amelyeket a Google blokkolt

Wordpress Biztonság / / March 17, 2020

Az A Google Malware figyelmeztetései a hónap elején elkezdett popsogni az interneten, és még most is a webhelyeket továbbra is megfertőzik autonóm internetes szkriptek. Ha egy WordPress-webhelyet futtat egy egyedi prémium témával, akkor a webhely felkeresésekor már láthatja a fenti üzenetet (remélhetőleg nem….). A probléma a Timthumb nevű népszerű képmanipulációs szkriptben a közelmúltban felfedezett sebezhetőséggel kapcsolatos. A szkript nagyon népszerű a prémium WordPress témák körében, ami ezt a kihasználást különösen veszélyesnek tekinti, mivel a kód kihasználása már több hétig vadon van. A jó hír az, hogy nemcsak a fertőzés észlelésének áttekintését fogom áttekinteni, hanem a blog javítását is, hogy elsősorban a fertőzés elkerülhető legyen.

Az A Google Malware figyelmeztetései a hónap elején elkezdett popsogni az interneten, és még most is a webhelyeket továbbra is megfertőzik autonóm internetes szkriptek. Ha egy WordPress-webhelyet futtat egy egyedi prémium témával, akkor a webhely felkeresésekor már láthatja a fenti üzenetet (remélhetőleg nem….). A probléma a Timthumb nevű népszerű képmanipulációs szkriptben a közelmúltban felfedezett sebezhetőséggel kapcsolatos. A szkript nagyon népszerű a prémium WordPress témák körében, ami ezt a kihasználást különösen veszélyesnek tekinti, mivel a kód kihasználása már több hétig vadon van. A jó hír az, hogy nemcsak a fertőzés észlelésének áttekintését fogom áttekinteni, hanem a blog javítását is, hogy elsősorban a fertőzés elkerülhető legyen.

Hogyan ellenőrizhető-e probléma?

Amellett, hogy a fenti figyelmeztetéshez hasonló figyelmeztetést lát a Chrome-ban a webhely látogatása közben, két egyszerű módszerrel ellenőrizheti, hogy a WordPress telepítése fertőzött-e.

Az első egy Sucuri által tervezett külső WordPress-szkenner: http://sitecheck.sucuri.net/scanner/

A második egy szerveroldali szkript, amelyet feltölt a webhelyére, majd betölti egy webböngészőből. Ez a következő címen érhető el: http://sucuri.net/tools/sucuri_wp_check.txt és a letöltés után át kell nevezni a Sucuri alábbi utasításai szerint:

- Mentse el a szkriptet a helyi gépen a jobb egérgombbal kattintva, és mentse el a linket más néven

- Jelentkezzen be a webhelyére sFTP-n vagy FTP-n keresztül (javasoljuk az sFTP / SSH-t)

- Töltse fel a szkriptet a gyökér WordPress könyvtárba

- Nevezze át a sucuri_wp_check.txt fájlt a sucuri_wp_check.php fájlra

- Futtassa a szkriptet a választott böngészőn keresztül - yourdomain.com/sucuri_wp_check.php - Győződjön meg arról, hogy megváltoztatta a domain URL-címét, bárhová töltötte fel a fájlt

- Ellenőrizze az eredményeket

Ha a szkennerek megfertőztek valamit, akkor azonnal meg kell távolítani a fertőzött fájlokat. De még akkor is, ha a szkennerek „minden tisztát mutatnak”, akkor valószínűleg továbbra is problémája van az aktuális ütemterv-telepítéssel.

Hogyan tudom megjavítani?

Először is, ha még nem tette meg - készítsen biztonsági másolatot, és töltsön le egy WordPress könyvtár és a MySQL adatbázis másolatát. A MySQL adatbázis biztonsági mentésével kapcsolatos utasításokat a WordPress kódex. Lehet, hogy biztonsági másolatában hulladékot tartalmaz, de jobb, mint a semmiből indítani.

Ezután ragadja meg a timthumb legújabb verzióját itt: http://timthumb.googlecode.com/svn/trunk/timthumb.php

Biztosítanunk kell az új timbthumb .php fájlt, és úgy kell létrehoznunk, hogy a külső webhelyek nem aktiválhatják a futtató szkripteket. Ehhez hajtsa végre az alábbi lépéseket:

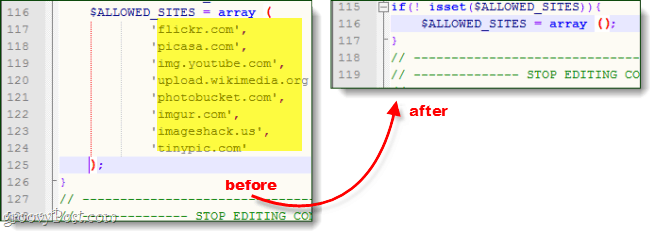

- Használjon szövegszerkesztőt, például Notepad ++ és lépjen a timbthumb.php 27. sorába - olvasnia kell $ lubatudSites = tömb (

- Távolítsa el az összes felsorolt webhelyet, például az „imgur.com” és a „tinypic.com”.

- Az összes eltávolítása után a zárójelnek most üresnek és bezáródónak kell lennie: $ lubatudSites = tömb();

- Változtatások mentése.

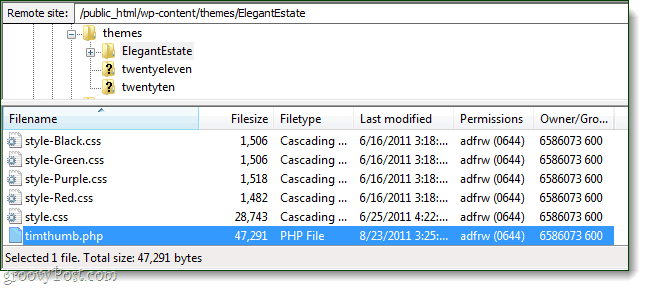

Oké, most, hogy az új timbthumb parancsfájl biztonságos, FTP-n vagy SSH-n keresztül csatlakoznia kell a webhely szerveréhez. A legtöbb timpthumb-ot használó WordPress egyéni témában a wp-content \ témák \ [themeName] mappába. Törölje a régi timbhumb.php fájlt, és cserélje le az újra. Ha a timbthumb több példányában is van a szerveren, akkor mindenképpen cserélje ki őket - ne feledje, hogy néha csak thumb.php.

Miután frissítette a webkiszolgálón található timbumbumot, és törölte a fenti szkennerek által észlelt fájlokat, többé-kevésbé jó az út. Ha úgy gondolja, hogy egy kicsit későn frissíthet, és valószínűleg már megfertőződött, akkor azonnal vegye fel a kapcsolatot a webes hostdal, és kérje meg őket, hogy végezzék el a webszerver teljes AV-vizsgálatát. Remélhetőleg ez segíthet javítani, különben vissza kell térnie a biztonsági másolathoz.