Az Apple kiadta a mobil operációs rendszer, az iOS 10.3 legújabb, és valószínűleg a karbantartás legfrissebb frissítését. A kiadás egy nagyszabású változat, amely egy vadonatúj fájlrendszert is tartalmaz. Egyedül emiatt javasoljuk biztonsági mentés a telepítés előtt. Az új fájlrendszer-fejlesztés mellett - amely minden adatát a régi HFS + -ről áthelyezi az APFS-re (olvassa el az előző bejegyzésünket, ha kíváncsi vagy „Mi az APFS?“) - Az iOS 10.3 az Apple díszes vezeték nélküli fülhallgatóinak jobb támogatását is magában foglalja, amelyek könnyebben megtalálják az új szolgáltatás használatát Keresse meg az AirPod-ot funkció. A frissítés a színfalak mögött bekövetkező változások nagy gyűjteményét tartalmazza, amelyek elsősorban az alkalmazás készítőit érintik. Az App Store például most először engedi a fejlesztőknek válaszolni az ügyfelek véleményeire. A krikett rajongók várják a Siri használatát az Indiai Premier Liga és a Nemzetközi Krikett Tanács sportértékeinek és statisztikáinak ellenőrzésére.

Az iOS 10 legutóbbi frissítése a következővel érkezett: 10.2.1 frissítés 2017 januárjában; előzte meg 10.2 2016 decemberében és 10.1 2016 októberében. Az operációs rendszer kiemelkedő részeit módosítottuk a 10.3 verzióban, például az Apple ID profil beállításait, amelyek most részletesebben tartalmazzák a iCloud tárolás. Az új verzió a felhasználókat is értesíti elavult alkalmazásokról, amelyek már nem kompatibilisek az operációs rendszerrel. Az intelligens otthonok is szeretik a fénykapcsolók programozását. A Sirikit mellett vannak olyan kiegészítések is, mint a számlafizetés, az állapot és a jövőbeni menetrend ütemezése.

Most arra a részre, amelyre mindannyian várt: Fel kellene frissítenie? Igen, ez egy karbantartási frissítés, és mindannyian tudjuk, mennyire fontosak ezek, különösen a biztonság szempontjából.

Az iOS felhasználóknak kissé óvatosan kell megközelíteni ezt az alapvető változások, például a fájlrendszer frissítése miatt. Az eszköz APFS-re történő átváltásához az iOS-eszköznek alapvetően meg kell törölnie magát, és újra formáznia kell. Mindez a színfalak mögött fog történni, de ezzel a frissítéssel nagyobb az adatvesztés kockázata.

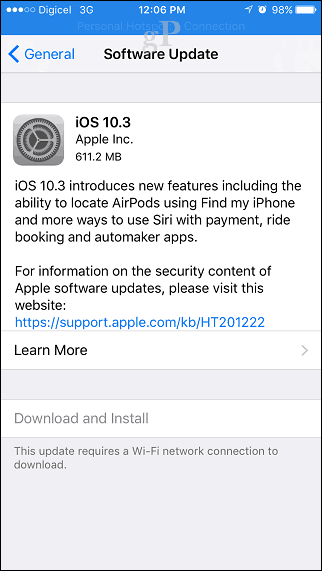

Az iOS 10.3 frissítése meglehetősen izmos, körülbelül 611 MB-os súlyú. A felhasználók letölthetik a legújabb iOS-frissítést a Beállítások> Általános> Szoftverfrissítés indításával. 15 percbe telt az iOS 10.3 letöltése és telepítése iPhone 6s-ra. Bár ez egy ajánlott frissítés, mindenképpen készítsen biztonsági másolatot.

Mint mindig, nem fáj, hogy egy kicsit várjon, hogy megnézze, hogy a nagy Apple ökoszisztéma hogyan kezeli a legújabb kiadást. Az Apple belső fejlesztési folyamatai manapság a termékcsoportokhoz igazodnak. Az Apple frissítéseket is kiadott a vállalat más platformjaira, például a macOS, watchOS, tvOS és a CarPlay számára. Tehát feltétlenül ragadja meg azokat is az optimális élmény érdekében, ha komolyan befektetnek az Apple ökoszisztémájába. Időközben itt található a mellékelt hibajavítások és biztonsági frissítések szokásos mosodai listája:

A biztonsági javítások és javítások listája hosszabb és kevésbé érdekes. Itt vannak:

Fiókok

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: Lehetséges, hogy a felhasználó megtekintheti az Apple ID-t a lezárási képernyőn

Leírás: Az azonnali kezelési problémát az iCloud hitelesítési kérések eltávolításával a lezárási képernyőn oldották meg.

CVE-2017-2397: Suprovici Vadim, az UniApps csapatának névtelen kutatója

Hang

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított audio fájl feldolgozása önkényes kódfuttatást eredményezhet

Leírás: A memória-meghibásodással kapcsolatos problémát a jobb bemeneti validálás révén oldották meg.

CVE-2017-2430: egy névtelen kutató, aki a Trend Micro Zero Day Initiative programjában dolgozik

CVE-2017-2462: egy névtelen kutató, aki a Trend Micro Zero Day Initiative programjában dolgozik

Szén

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított .dfont fájl feldolgozása önkényes kódfuttatást eredményezhet

Leírás: Puffer túlcsordulás létezett a betűkészlet-fájlok kezelésekor. Ezt a kérdést a határok javításának javításával oldottuk meg.

CVE-2017-2379: John Villamil, Doyensec, a Tencent Biztonsági Platform Osztályának riusksk (泉 哥)

CoreGraphics

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan elkészített kép feldolgozása szolgáltatásmegtagadást eredményezhet

Leírás: A végtelen rekurzióra az állam jobb irányításán keresztül került sor.

CVE-2017-2417: riusksk (泉 哥), a Tencent Biztonsági Platform Osztálya

CoreGraphics

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított webtartalom feldolgozása önkényes kódfuttatáshoz vezethet

Leírás: Több memória sérüléssel kapcsolatos problémát javított bemeneti validálás révén oldottak meg.

CVE-2017-2444: Mei Wang, a 360 GearTeam

CoreText

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított betűkészlet feldolgozása önkényes kódfuttatást eredményezhet

Leírás: A memória-meghibásodással kapcsolatos problémát a jobb bemeneti validálás révén oldották meg.

CVE-2017-2435: John Villamil, Doyensec

CoreText

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan létrehozott betűtípus feldolgozása a folyamatmemória felfedését eredményezheti

Leírás: A határokon kívüli olvasást javított bemeneti érvényesítés révén oldottuk meg.

CVE-2017-2450: John Villamil, Doyensec

CoreText

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított szöveges üzenet feldolgozása az alkalmazás szolgáltatásmegtagadását eredményezheti

Leírás: Az erőforrások kimerülésével kapcsolatos kérdést a jobb bemeneti validálás révén oldottuk meg.

CVE-2017-2461: Isaac Archambault, az IDAoADI, egy névtelen kutató

Adat hozzáférés

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: Ha egy Exchange-fiókot hibásan beírt e-mail címre konfigurál, váratlan kiszolgálóvá válhat

Leírás: Az Exchange-e-mail címek kezelése során bemeneti érvényesítési probléma merült fel. Ezt a kérdést javított bemeneti validálás révén oldottuk meg.

CVE-2017-2414: Ilya Nesterov és Maxim Goncharov

FontParser

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított betűkészlet feldolgozása önkényes kódfuttatást eredményezhet

Leírás: Több memória sérüléssel kapcsolatos problémát javított bemeneti validálás révén oldottak meg.

CVE-2017-2487: riusksk (泉 哥), a Tencent Biztonsági Platform Osztálya

CVE-2017-2406: riusksk (泉 哥), a Tencent Biztonsági Platform Osztálya

FontParser

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan létrehozott betűkészlet-fájl elemzése az alkalmazás váratlan lezárásához vagy tetszőleges kódfuttatáshoz vezethet

Leírás: Több memória sérüléssel kapcsolatos problémát javított bemeneti validálás révén oldottak meg.

CVE-2017-2407: riusksk (泉 哥), a Tencent Biztonsági Platform Osztálya

FontParser

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan létrehozott betűtípus feldolgozása a folyamatmemória felfedését eredményezheti

Leírás: A határokon kívüli olvasást javított bemeneti érvényesítés révén oldottuk meg.

CVE-2017-2439: John Villamil, Doyensec

HomeKit

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: Az otthoni vezérlés váratlanul megjelenhet a Vezérlőközpontban

Leírás: Állami probléma létezett a házellenőrzés kezelésében. Ezt a kérdést javított validálás útján kezelték.

CVE-2017-2434: Suyash Narain, India

HTTPProtocol

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatú HTTP / 2 szerver meghatározhatatlan viselkedést okozhat

Leírás: Az nghttp2-ben 1.17.0 előtt több probléma létezett. Ezekre a LibreSSL 1.17.0 verzióra történő frissítésével került sor.

CVE-2017-2428

ImageIO

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított kép feldolgozása önkényes kódfuttatást eredményezhet

Leírás: A memória-meghibásodással kapcsolatos problémát a jobb bemeneti validálás révén oldották meg.

CVE-2017-2416: Qidan He (何 淇 丹, @flanker_hqd), KeenLab, Tencent

ImageIO

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított JPEG fájl megtekintése tetszőleges kódfuttatáshoz vezethet

Leírás: A memória-meghibásodással kapcsolatos problémát a jobb bemeneti validálás révén oldották meg.

CVE-2017-2432: egy névtelen kutató, aki a Trend Micro Zero Day Initiative programjában dolgozik

ImageIO

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított fájl feldolgozása az alkalmazás váratlan lezárásához vagy tetszőleges kódfuttatáshoz vezethet

Leírás: A memória-meghibásodással kapcsolatos problémát a jobb bemeneti validálás révén oldották meg.

CVE-2017-2467

ImageIO

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan elkészített kép feldolgozása az alkalmazás váratlan leállásához vezethet

Leírás: A LibTIFF verziókban a 4.0.7 előtt korábban már nem létezik olvasás. Erre az ImageIO LibTIFF verziójának 4.0.7-es verzióra történő frissítésével került sor.

CVE-2016-3619

iTunes áruház

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A privilegizált hálózati helyzetben lévő támadó valószínűleg megzavarhatja az iTunes hálózati forgalmát

Leírás: Az iTunes sandbox webszolgáltatásokra vonatkozó kéréseket világos szöveges formában küldték el. Erre a HTTPS engedélyezésével került sor.

CVE-2017-2412: Richard Shupak (linkedin.com/in/rshupak)

mag

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: Egy alkalmazás tetszőleges kódot képes végrehajtani kerneljogosultságokkal

Leírás: A memória-meghibásodással kapcsolatos problémát a jobb bemeneti validálás révén oldották meg.

CVE-2017-2398: Lufeng Li, a Qihoo 360 Vulcan csapatból

CVE-2017-2401: Lufeng Li, a Qihoo 360 Vulcan csapatból

mag

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: Egy alkalmazás tetszőleges kódot képes végrehajtani kerneljogosultságokkal

Leírás: Egy egész szám túlcsordulására javult a bemeneti validálás.

CVE-2017-2440: névtelen kutató

mag

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: Egy rosszindulatú alkalmazás képes önkényes kód végrehajtására root jogosultságokkal

Leírás: A versenyfeltételeket a memória jobb kezelése révén kezelték.

CVE-2017-2456: a Google Project Zero lokihardt

mag

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: Egy alkalmazás tetszőleges kódot képes végrehajtani kerneljogosultságokkal

Leírás: Az ingyenes kiadás utáni felhasználás javított memóriakezelés révén oldódott meg.

CVE-2017-2472: Ian Beer, a Google Zero Project

mag

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: Egy rosszindulatú alkalmazás képes önkényes kód végrehajtására kerneljogosultságokkal

Leírás: A memória-meghibásodással kapcsolatos problémát a jobb bemeneti validálás révén oldották meg.

CVE-2017-2473: Ian Beer, a Google Zero Project

mag

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: Egy alkalmazás tetszőleges kódot képes végrehajtani kerneljogosultságokkal

Leírás: A különálló kérdéssel a határok javításának javításával foglalkoztak.

CVE-2017-2474: Ian Beer, a Google Zero Project

mag

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: Egy alkalmazás tetszőleges kódot képes végrehajtani kerneljogosultságokkal

Leírás: A verseny feltételeit javított reteszeléssel kezelték.

CVE-2017-2478: Ian Beer, a Google Zero Project

mag

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: Egy alkalmazás tetszőleges kódot képes végrehajtani kerneljogosultságokkal

Leírás: A puffer túlcsordulás kérdésével a memória jobb kezelése révén oldódtak meg.

CVE-2017-2482: Ian Beer, a Google Zero Project

CVE-2017-2483: Ian Beer, a Google Zero Project

Billentyűzet

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: Egy alkalmazás képes tetszőleges kód végrehajtására

Leírás: A puffer túlcsordulására a határok javításának javításával került sor.

CVE-2017-2458: Shashank (@cyberboyIndia)

libarchive

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A helyi támadó tetszőleges könyvtárakban módosíthatja a fájlrendszer engedélyét

Leírás: Érvényesítési probléma létezett a hivatkozások kezelése során. Ezt a kérdést a hivatkozások jobb validálása révén oldottuk meg.

CVE-2017-2390: Omed Medan, az enSilo Ltd.

libc ++ abi

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatú C ++ alkalmazások dekantálása önkényes kódfuttatást eredményezhet

Leírás: Az ingyenes kiadás utáni felhasználás javított memóriakezelés révén oldódott meg.

CVE-2017-2441

Karton

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: Az iOS-eszközökhöz fizikai hozzáféréssel rendelkező személy elolvassa a táblát

Leírás: A táblát csak a hardver UID által védett kulccsal titkosították. Ezt a problémát úgy oldották meg, hogy a pasztelltárat a hardver UID-vel és a felhasználói jelszóval védett kulccsal titkosítják.

CVE-2017-2399

Telefon

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: Harmadik féltől származó alkalmazás kezdeményezhet telefonhívást felhasználói beavatkozás nélkül

Leírás: Probléma lépett fel az iOS rendszerben, amely lehetővé tette a hívásokat felszólítás nélkül. Ezt a problémát úgy oldották meg, hogy a felhasználót felszólították a hívás kezdete megerősítésére.

CVE-2017-2484

profilok

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A támadó képessé válhat a DES kriptográfiai algoritmus gyengeségeinek kiaknázására

Leírás: A 3DES kriptográfiai algoritmus támogatását hozzáadtuk az SCEP klienshez, és a DES elavult.

CVE-2017-2380: névtelen kutató

Gyors pillantást

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A tel link megérintése egy PDF dokumentumban hívást válthat ki anélkül, hogy a felhasználót felszólítanák

Leírás: Hiba lépett fel a tel URL ellenőrzésekor a hívások kezdete előtt. Ezt a problémát egy megerősítő prompt hozzáadásával kezelték.

CVE-2017-2404: Tuan Anh Ngo (Melbourne, Ausztrália), Christoph Nehring

Szafari

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: Egy rosszindulatú webhely látogatása a címsor hamisítását eredményezheti

Leírás: Az állapotkezelési problémát úgy oldottuk meg, hogy letiltottuk a szövegbevitelt, amíg a céloldal betöltődik.

CVE-2017-2376: névtelen kutató, Michal Zalewski, a Google Inc., Muneaki Nishimura (nishimunea), a Recruit Technologies Co., Ltd., Chris Hlady a Google Inc.-ből, egy névtelen kutató, Yuyang Zhou, a Tencent Biztonsági Platform Osztálya (Security.tencent.com)

Szafari

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A helyi felhasználó felfedezheti a felhasználó által meglátogatott webhelyeket a Privát böngészés során

Leírás: Hiba lépett fel az SQLite törlésében. Ezt a problémát az SQLite továbbfejlesztett tisztításával oldottuk meg.

CVE-2017-2384

Szafari

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított webtartalom feldolgozásakor hitelesítési lapok jelenhetnek meg önkényes webhelyeken

Leírás: A hamisítás és a szolgáltatásmegtagadás kérdése létezett a HTTP-hitelesítés kezelésében. Ezt a problémát azzal oldottuk meg, hogy a HTTP hitelesítési lapokat nem modálissá tették.

CVE-2017-2389: ShenYeYinJiu, a Tencent biztonsági reagálási központja, TSRC

Szafari

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: Ha egy rosszindulatú webhelyet linkre kattintva látogat meg, a felhasználói felület hamisíthat

Leírás: A FaceTime-utasítások kezelése során hamisítás történt. Ezt a kérdést javított bemeneti validálás révén oldottuk meg.

CVE-2017-2453: a Tencent Xuanwu Lab xisigr (tencent.com)

Safari Reader

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: Ha engedélyezi a Safari Reader szolgáltatást egy rosszindulatúan kialakított weblapon, az általános webhelyközi szkriptekhez vezethet

Leírás: Több ellenőrzési kérdéssel foglalkoztak a jobb bemeneti fertőtlenítéssel.

CVE-2017-2393: Erling Ellingsen

SafariViewController

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A gyorsítótár állapotát nem tartják szinkronban a Safari és a SafariViewController között, amikor a felhasználó törli a Safari gyorsítótárat

Leírás: Probléma merült fel a Safari gyorsítótár-információk törlésével a SafariViewController segítségével. Ezt a problémát a gyorsítótár állapotának javításával kezelték.

CVE-2017-2400: Abhinav Bansal, a Zscaler, Inc.

Biztonság

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: Üres aláírások érvényesítése a SecKeyRawVerify () programmal váratlanul sikeres lehet

Leírás: Érvényesítési probléma létezett a kriptográfiai API hívásoknál. Ezt a problémát a paraméterek javított validálása révén oldottuk meg.

CVE-2017-2423: névtelen kutató

Biztonság

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A kiváltságos hálózati pozícióval rendelkező támadó az SSL / TLS által védett munkamenetekben adatokat gyűjthet vagy módosíthat

Leírás: Bizonyos körülmények között a Secure Transport nem tudta érvényesíteni az OTR-csomagok hitelességét. Ezt a problémát a hiányzó érvényesítési lépések visszaállításával kezelték.

CVE-2017-2448: Alex Radocea, a Longterm Security, Inc.

Biztonság

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: Egy alkalmazás tetszőleges kódot képes végrehajtani root jogokkal

Leírás: A puffer túlcsordulására a határok javításának javításával került sor.

CVE-2017-2451: Alex Radocea, a Longterm Security, Inc.

Biztonság

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított x509 tanúsítvány feldolgozása önkényes kódfuttatást eredményezhet

Leírás: A tanúsítások elemzésekor memória sérülési probléma merült fel. Ezt a kérdést javított bemeneti validálás révén oldottuk meg.

CVE-2017-2485: Aleksandar Nikolic, a Cisco Talos

Siri

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A Siri letilthatja a szöveges üzenet tartalmát, amikor az eszköz zárolva van

Leírás: A nem megfelelő reteszelő kérdéssel foglalkoztak a jobb államigazgatással.

CVE-2017-2452: Hunter Byrnes

WebKit

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított hivatkozás húzása és eldobása könyvjelző-hamisításhoz vagy önkényes kódfuttatáshoz vezethet

Leírás: Érvényesítési probléma létezett a könyvjelzők létrehozásában. Ezt a kérdést javított bemeneti validálás révén oldottuk meg.

CVE-2017-2378: a Tencent Xuanwu Lab xisigr (tencent.com)

WebKit

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: Egy rosszindulatú webhely látogatása a címsor hamisítását eredményezheti

Leírás: Az inkonzisztens felhasználói felülettel kapcsolatos problémát a jobb állapotkezelés révén kezelték.

CVE-2017-2486: a light4freedom újbóli felvétele

WebKit

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított webtartalom feldolgozása kiszűrheti az adatok kereszt származását

Leírás: A prototípushoz való hozzáférés kérdésével a kivételek jobb kezelése révén oldódtak meg.

CVE-2017-2386: André Bargull

WebKit

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított webtartalom feldolgozása önkényes kódfuttatáshoz vezethet

Leírás: Több memória sérüléssel kapcsolatos problémát javított bemeneti validálás révén oldottak meg.

CVE-2017-2394: Apple

CVE-2017-2396: Apple

CVE-2016-9642: Gustavo Grieco

WebKit

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított webtartalom feldolgozása önkényes kódfuttatáshoz vezethet

Leírás: A memória sérüléseivel kapcsolatos több problémát a memória jobb kezelése révén oldották meg.

CVE-2017-2395: Apple

CVE-2017-2454: Ivan Fratric, a Google Zero Project

CVE-2017-2455: Ivan Fratric, a Google Zero Project

CVE-2017-2457: a Google Project Zero lokihardt

CVE-2017-2459: Ivan Fratric, a Google Zero Project

CVE-2017-2460: Ivan Fratric a Google Zero Project-ből

CVE-2017-2464: Jeonghoon Shin, Natalie Silvanovich, a Google Zero Project

CVE-2017-2465: Zheng Huang és Wei Yuan, a Baidu Security Lab

CVE-2017-2466: Ivan Fratric a Google Zero Project-ből

CVE-2017-2468: a Google Project Zero lokihardt

CVE-2017-2469: a Google Project Zero lokihardt

CVE-2017-2470: a Google Project Zero lokihardt

CVE-2017-2476: Ivan Fratric, a Google Zero Project

CVE-2017-2481: 0011 a Trend Micro Zero Day Initiative programjával együttműködve

WebKit

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított webtartalom feldolgozása önkényes kódfuttatáshoz vezethet

Leírás: A típuszavarokkal kapcsolatos problémát a jobb memóriakezelés révén oldottuk meg.

CVE-2017-2415: Kai Kang, a Tencent Xuanwu Lab laboratóriumából (tentcent.com)

WebKit

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított webtartalom feldolgozása váratlanul érvénytelenített tartalombiztonsági irányelvekhez vezethet

Leírás: Hozzáférési probléma létezett a tartalombiztonsági politikában. Ezt a kérdést javított hozzáférési korlátozások révén oldottuk meg.

CVE-2017-2419: Nicolai Grødum, a Cisco Systems

WebKit

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított webtartalom feldolgozása nagy memóriafelhasználást eredményezhet

Leírás: Az ellenőrizetlen erőforrás-felhasználási kérdés a javított regex-feldolgozás révén oldódott meg.

CVE-2016-9643: Gustavo Grieco

WebKit

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított webtartalom feldolgozása a folyamatmemória felfedését eredményezheti

Leírás: Az OpenGL árnyékolók feldolgozása során információs nyilvánosságra hozatali probléma merült fel. Ezt a problémát a jobb memóriakezelés révén oldottuk meg.

CVE-2017-2424: Paul Thomson (a GLFuzz eszközzel) a Multicore Programming Group-ból, az Imperial College London

WebKit

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított webtartalom feldolgozása önkényes kódfuttatáshoz vezethet

Leírás: A memória-meghibásodással kapcsolatos problémát a jobb bemeneti validálás révén oldották meg.

CVE-2017-2433: Apple

WebKit

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított webtartalom feldolgozása kiszűrheti az adatok kereszt származását

Leírás: Az oldalbetöltés kezelésében több érvényesítési probléma létezett. Ezt a kérdést javított logika segítségével oldottuk meg.

CVE-2017-2364: a Google Project Zero lokihardt

WebKit

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: Egy rosszindulatú webhely kiszűrheti az adatok kereszt eredetét

Leírás: Érvényesítési probléma merült fel az oldal betöltése során. Ezt a kérdést javított logika segítségével oldottuk meg.

CVE-2017-2367: a Google Project Zero lokihardt

WebKit

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított webtartalom feldolgozása általános webhelyközi szkriptekhez vezethet

Leírás: Logikai probléma létezett a keretobjektumok kezelésében. Ezt a kérdést az állam jobb irányításával kezelték.

CVE-2017-2445: a Google Project Zero lokihardt

WebKit

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított webtartalom feldolgozása önkényes kódfuttatáshoz vezethet

Leírás: Logikai probléma létezett a szigorú üzemmód funkcióinak kezelésében. Ezt a kérdést az állam jobb irányításával kezelték.

CVE-2017-2446: Natalie Silvanovich, a Google Zero Project

WebKit

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatú weboldal meglátogatása veszélyeztetheti a felhasználói információkat

Leírás: A memória sérülésével kapcsolatos problémát a memória javításának javításával oldottuk meg.

CVE-2017-2447: Natalie Silvanovich, a Google Zero Project

WebKit

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított webtartalom feldolgozása önkényes kódfuttatáshoz vezethet

Leírás: Az ingyenes kiadás utáni felhasználás javított memóriakezelés révén oldódott meg.

CVE-2017-2471: Ivan Fratric a Google Zero Project-ből

WebKit

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított webtartalom feldolgozása általános webhelyközi szkriptekhez vezethet

Leírás: Logikai probléma létezett a keretkezelésnél. Ezt a kérdést a jobb államigazgatás révén oldottuk meg.

CVE-2017-2475: a Google Project Zero lokihardt

WebKit JavaScript kötés

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított webtartalom feldolgozása kiszűrheti az adatok kereszt származását

Leírás: Az oldalbetöltés kezelésében több érvényesítési probléma létezett. Ezt a kérdést javított logika segítségével oldottuk meg.

CVE-2017-2442: a Google Project Zero lokihardt

WebKit Web Inspector

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: Az ablak bezárása a hibakeresésben való szüneteltetés esetén az alkalmazás váratlan leállásához vezethet

Leírás: A memória-meghibásodással kapcsolatos problémát a jobb bemeneti validálás révén oldották meg.

CVE-2017-2377: Vicki Pfau

WebKit Web Inspector

Elérhető: iPhone 5 és újabb, 4. és újabb iPad készülékek, iPod touch 6. és újabb generációk számára

Hatás: A rosszindulatúan kialakított webtartalom feldolgozása önkényes kódfuttatáshoz vezethet

Leírás: A memória-meghibásodással kapcsolatos problémát a jobb bemeneti validálás révén oldották meg.

CVE-2017-2405: Apple

Ezzel a végleges, jelentős frissítéssel az Apple valószínűleg a következő fő kiadásra, az iOS 11-re összpontosít; az APFS frissítésével kapcsolatos esetleges váratlan problémák ellenére. Valószínűleg az iOS 11 első előnézetét látjuk a cég éves fejlesztői konferenciáján, a WWDC-n. Mint már korábban mondtam, személyesen örülök az iOS-nek, mióta átváltottam egy iPhone-ra. A platform „csak úgy működik”, ahogyan a tervezett volt, és a stabilitás folyamatosan lépést tartott az operációs rendszer minden egyes felülvizsgálatával. Biztos vagyok benne, hogy ez megváltozik, amint az iPhone korom és az újabb, kedvesebb funkciók megjelennek a jövőbeni verziókban. Egyelőre minden jó.

Lehet, hogy tapasztalata ellenkező, ezért tudassa velünk, mit gondol az új frissítésről. Van rejtett gyöngyszem, probléma vagy teljesítményjavítás?

Kövesse az egyszerű útmutatónkat, hogy könnyen létrehozhat egy könnyen megjegyezhető, mégis biztonságos jelszót.

Ha Ön már Hulu (nincs hirdetés) előfizető, és szeretné hozzáadni a Disney + és ESPN + csomagot, akkor lehetősége van. Ez egy kicsit ...